شبکه امنیتی کسپرسکی در آخرین گزارش سالانه خود جدیدترین آمار و ارقام مربوط به امنیت سایبری در سال ۲۰۲۲ را منتشر کرده است.

۰

امنیت سایبری سال ۲۰۲۲ از نگاه کسپرسکی – بخش اول

اختصاصی افتانا

تمام آمارهای موجود در این گزارش مربوط به سرویس ابری جهانی شبکه امنیتی کسپرسکی (KSN)است که اطلاعات را از اجزای راه حلهای امنیتی ما دریافت میکند. دادهها از کاربرانی که رضایت خود را برای ارسال آن به KSN اعلام کرده بودند، به دست آمد. میلیونها کاربر کسپرسکی در سراسر جهان به ما در جمعآوری اطلاعات مربوط به فعالیتهای مخرب کمک میکنند. آمارهای این گزارش شامل دوره نوامبر ۲۰۲۱ تا اکتبر ۲۰۲۲ است.

• در طول سال، ۱۵.۳۷ درصد از رایانههای کاربران اینترنت در سراسر جهان حداقل یک حمله در کلاس بدافزار را تجربه کردند.

• راه حلهای کسپرسکی ۵۰۵،۸۷۹،۳۸۵ حمله را که از منابع آنلاین در سراسر جهان انجام شده بود، مسدود کرد.

• ۱۰۱,۶۱۲,۳۳۳ URL مخرب منحصر به فرد، اجزای آنتیویروس وب را فعال کردند.

• آنتی ویروس وب ما ۱۰۹،۱۸۳،۴۸۹ شیء مخرب منحصر به فرد را مسدود کرد.

• حملات باج افزار بر روی رایانه های ۲۷۱۲۱۵ کاربر منحصر به فرد شکست خورد.

• در طول دوره گزارش، ماینرها به ۱،۳۹۲،۳۹۸ کاربر منحصر به فرد حمله کردند.

• تلاش برای آلودگی توسط بدافزار طراحی شده برای سرقت پول از طریق دسترسی آنلاین به حسابهای بانکی در دستگاههای ۳۷۶۷۴۲ کاربر ثبت شد.

آمار تهدیدات تلفن همراه در گزارش جداگانه تکامل بدافزار موبایل در سال ۲۰۲۲ ارائه خواهد شد.

تهدیدهای مالی

این آمار نه تنها شامل تهدیدات بانکی، بلکه بدافزار برای دستگاههای خودپرداز و پایانههای پرداخت نیز میشود.

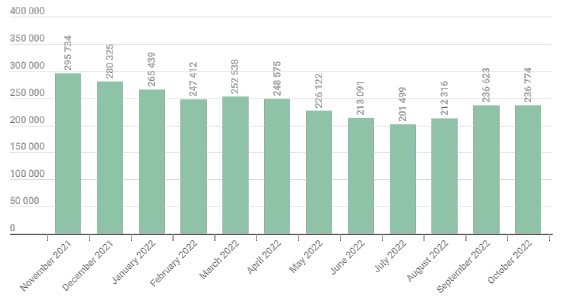

تعداد کاربران مورد حمله بدافزار مالی

در دوره گزارش، راهحلهای کسپرسکی راهاندازی بدافزار مالی را بر روی رایانههای ۳۷۶۷۴۲ کاربر مسدود کرد.

تعداد کاربران مورد حمله بدافزار مالی

جغرافیای حمله به کاربران

برای ارزیابی و مقایسه خطر آلوده شدن به تروجانهای بانکی و بدافزارهای ATM/POS در گوشه و کنار جهان، برای هر کشور یا منطقه، سهم کاربران محصولات کسپرسکی در آن کشور یا قلمرو را که در طول دوره گزارش با این تهدید مواجه شدهاند، بر حسب درصد محاسبه کردیم.

۱۰ کشور و منطقه برتر بر اساس سهم کاربران مورد حمله

خانواده بدافزارهای مالی برتر

برنامههای باجافزار

در دوره گزارش، ما بیش از ۲۳۸۰۷ اصلاح باجافزار را شناسایی و ۴۱ خانواده جدید را شناسایی کردیم. توجه داشته باشید که ما یک خانواده جداگانه برای هر باجافزار جدید ایجاد نکردیم. اکثر تهدیدات از این نوع حکم عمومی را به خود اختصاص دادهاند که به نمونههای جدید و ناشناخته میدهیم.

تعداد اصلاحات جدید باج افزار شناسایی شده

تعداد کاربران مورد حمله تروجانهای باجافزار

در طول دوره گزارش، تروجانهای باجافزار به ۲۷۱۲۱۵ کاربر منحصر به فرد، از جمله ۷۷۲۵۶ کاربر شرکتی (به استثنای SMB) و ۸۹۳۱ کاربر مرتبط با مشاغل کوچک و متوسط حمله کردند.

تعداد کاربران مورد حمله تروجانهای باجافزار

جغرافیای حمله به کاربران

۱۰ کشور و منطقه برتر مورد حمله تروجان های باج افزار

۱۰ خانواده رایج تروجانهای باجافزار

ماینرها

در طول دوره گزارش، تلاشهایی برای نصب ماینر روی رایانههای ۱٬۳۹۲٬۳۹۸ کاربر منحصربهفرد شناسایی کردیم. ماینرها ۲.۸۶ درصد از کل حملات و ۱۶.۸۸ درصد از همه برنامههای نوع ریسکتول را تشکیل میدهند.

تعداد کاربران مورد حمله ماینرها

در طول دوره گزارش، محصولات کسپرسکی بیشتر از سایرین Trojan.Win۳۲.Miner.gen را شناسایی کردند که ۲۲.۹۱ درصد از کل کاربرانی را که توسط ماینرها مورد حمله قرار گرفتهاند تشکیل میدهد. پس از آن Trojan.Win۳۲.Miner.bbb (۱۵.۴۴ درصد)، Trojan.JS.Miner.ays (۸.۱۳ درصد) و Trojan.Win۶۴.Miner.all (۷.۷۳ درصد) قرار گرفتند.

جغرافیای حمله به کاربران

۱۰ کشور و منطقه برتر مورد حمله ماینرها

برنامههای آسیبپذیر مورد استفاده مجرمان در هنگام حملات سایبری

رویدادها و مشاهدات

دوره گزارش جدید از نظر انواع آسیبپذیریهای یافت شده نسبتاً جالب بود. محققان امنیتی هنگام تجزیه و تحلیل فعالیت APT این دوره، برخی از آنها را به عنوان روزهای صفر شناسایی کردند. موارد دیگر در طول تجزیه و تحلیل کد منبع و وصلههای آسیبپذیری گذشته و همچنین توسط ابزارهای متعدد برای تحلیل استاتیک و پویا بهویژه ابزارهای فازی شناسایی شدند.

شرکای ما همچنین حملاتی را شناسایی کردند که از طیفی از آسیبپذیریها سوء استفاده میکردند. ما مهمترین آنها را مورد بررسی قرار میدهیم.

• ۸ آسیب پذیری گوگل کروم ( CVE-۲۰۲۲-۰۶۰۴, CVE-۲۰۲۲-۰۶۰۵, CVE-۲۰۲۲-۰۶۰۹, CVE-۲۰۲۲-۱۰۹۶, CVE-۲۰۲۲-۱۳۶۴, CVE-۲۰۲۲-۲۲۹۴, CVE-۲۰۲۲-۲۸۵۶, CVE-۲۰۲۲-۳۰۷۵) در زیرسیستمهای مختلف مرورگر پیدا شد. به طور خاص، آنها از طریق اشکالات در موتور اسکریپت V۸ و تجزیهکنندههای چندرسانهای و از طریق سایر نقصها مورد سوء استفاده قرار میگیرند. رایجترین نوع آسیبپذیری Use-After-Free است که به دلیل ادامه استفاده از یک منطقه آزاد شده قبلی از حافظه توسط یک برنامه ایجاد میشود که به طور بالقوه منجر به اجرای کد دلخواه میشود. این آسیبپذیریها به مجرمان سایبری اجازه میدهد از جعبه ایمنی مرورگر فرار کرده و به اجزای واقعی سیستم عامل حمله کنند.

• ۴ آسیب پذیری مشابه موزیلا فایرفاکس (CVE-۲۰۲۲-۱۰۹۷، CVE-۲۰۲۲-۱۸۰۲، CVE-۲۰۲۲-۱۵۲۹، CVE-۲۰۲۲-۲۸۲۸۱) در موتور جاوا اسکریپت و سایر اجزای مرورگر یافت شد.

• ۲۲ آسیبپذیری ویندوز مایکروسافت (CVE-۲۰۲۲-۲۱۸۳۶, CVE-۲۰۲۲-۲۱۸۸۲, CVE-۲۰۲۲-۲۱۹۱۹, CVE-۲۰۲۲-۲۲۰۲۲, CVE-۲۰۲۲-۲۲۰۲۶, CVE-۲۰۲۲-۲۲۰۳۴, CVE-۲۰۲۲-۲۲۰۳۸, CVE-۲۰۲۲-۲۲۰۴۷, CVE-۲۰۲۲-۲۲۰۴۹, CVE-۲۰۲۲-۲۴۵۲۱, CVE-۲۰۲۲-۳۰۲۰۶, CVE-۲۰۲۲-۳۰۲۲۰, CVE-۲۰۲۲-۳۰۲۲۶, CVE-۲۰۲۲-۳۴۷۱۳, CVE-۲۰۲۲-۳۵۷۴۳, CVE-۲۰۲۲-۳۵۷۵۰, CVE-۲۰۲۲-۳۵۸۰۳, CVE-۲۰۲۲-۳۷۹۶۹, CVE-۲۰۲۲-۴۱۰۴۰, CVE-۲۰۲۲-۴۱۰۸۲, CVE-۲۰۲۲-۲۶۹۲۵, CVE-۲۰۲۲-۳۰۱۹۰) در زیرسیستمهای مختلف سیستمعامل، از جمله گرافیک (win۳۲k)، سیستم فایل گزارش مشترک (CLFS)، خدمات نمایه کاربر، اسپولر چاپ، زیرسیستم زمان اجرا مهم کلاینت/ سرور (CSRSS)، مکانیسم فراخوانی از راه دور (RPC) کشف شد. مهاجمانی که از این آسیبپذیریها سوء استفاده میکنند، میتوانند امتیازات فرآیندهای آلوده را افزایش دهند، کدهای مخرب را به فایلهای کاربر تزریق کنند، دادههای محرمانه را سرقت کنند و آسیبهای دیگری ایجاد کنند. شناختهشدهترین آنها، CVE-۲۰۲۲-۳۰۱۹۰، حتی نام خود را در رسانهها به دست آورد: فولینا . اگرچه این آسیبپذیری از طریق اسناد آفیس منتشر میشود، اما از یک خطای منطقی در مدیریت پیوند سوء استفاده میکند، که به مهاجم اجازه میدهد برنامهها را از راه دور در سیستم اجرا کند.

• یک آسیبپذیری مشهور لینوکس (CVE-۲۰۲۲-۰۸۴۷) با نام لوله کثیف یا درتیپایپ با خرابی حافظه هسته سیستمعامل مرتبط است و اجازه میدهد دادههای فایل سیستم در حافظه جعل شود، که به نوبه خود میتواند برای افزایش امتیازات کاربر استفاده شود.

در میان حملات شبکه، اجباری بیرحمانه گذرواژه برای سرویسهای مختلف شبکه، مانند RDP، Microsoft SQL Server و SMB همچنان محبوب است. همچنین همچنان مورد تقاضای بهرهبرداریهای Equation Group هستند، بهویژه EternalBlue و EternalRomance برای سیستمهای ویندوز منسوخ و اصلاح نشده مایکروسافت. چندین آسیبپذیری جدی در درایور سیستم فایل شبکه (NFS) یافت شد که مهمترین آنها CVE-۲۰۲۲-۲۴۴۹۱ و CVE-۲۰۲۲-۲۴۴۹۷ هستند. در تئوری، از اینها میتوان برای انجام حملات RCE با ارسال یک پیام شبکه ساخته شده ویژه از طریق پروتکل NFS استفاده کرد. یکی از مهمترین آسیبپذیریهای نسخههای Windows Server، LSA Spoofing (CVE-۲۰۲۲-۲۶۹۲۵) است – یک مهاجم احراز هویت نشده میتواند یک روش رابط LSARPC را فراخوانی کند که کنترلکننده دامنه ویندوز را مجبور به احراز هویت کند. دو آسیبپذیری در Microsoft Exchange Server با شناسههای CVE-۲۰۲۲-۴۱۰۴۰ و CVE-۲۰۲۲-۴۱۰۸۲ که به دلیل شباهت آنها از نظر سوء استفاده با آسیبپذیریهای ProxyShell بستهشده قبلی، ProxyNotShell نامیده میشود، سروصدای رسانهای ایجاد کرد. در نهایت، در دوره گزارش، دو آسیبپذیری (CVE-۲۰۲۲-۲۲۹۶۵، CVE-۲۰۲۲-۲۲۹۴۷) در چارچوبهای وب مانند Spring Framework و Spring Cloud Gateway یافت شد.

آمار سوء استفاده

در دوره گزارش، ما دوباره شاهد روند افزایشی در محبوبیت حملات با استفاده از مجموعه مایکروسافت آفیس (۷۰.۱۷ درصد) بودیم. این به دلیل دو آسیبپذیری آسان برای بهرهبرداری (CVE-۲۰۲۱-۴۰۴۴۴ و CVE-۲۰۲۲ ۳۰۱۹۰) بود که بهسرعت یافت شدند. مجرمان سایبری همچنین به استفاده از آسیبپذیریهای قدیمی ادامه دادند: CVE-۲۰۱۷-۱۱۸۸۲، CVE-۲۰۱۸-۰۸۰۲، CVE-۲۰۱۷-۸۵۷۰، و CVE-۲۰۱۷-۰۱۹۹. در نتیجه، تعداد محرکهای منحصربهفرد در پاسخ به تلاشها برای سوء استفاده از آسیبپذیریهای مایکروسافت آفیس بیش از ۲۰ p.p نسبت به دوره گزارش قبلی افزایش یافت.

توزیع نفوذهای مورد استفاده در حملات بر اساس نوع برنامه مورد حمله

رتبهبندی برنامههای آسیبپذیر براساس احکام محصولات کسپرسکی برای سوء استفادههای مسدود شده توسط مجرمان سایبری هم در حملات شبکه و هم در برنامههای محلی آسیبپذیر از جمله در دستگاههای تلفن همراه کاربران است.

رتبه دوم در توزیع حملات متعلق به اکسپلویت برای مرورگرها است. با این حال، سهم آنها در واقع با همان ۲۰ p.p کاهش یافت. در دوره گزارش، هر گونه مشکل امنیتی شناسایی شده معمولاً به سرعت توسط توسعه دهندگان رفع میشد. آزمایشهای فازی پیوسته نیز همانطور که بررسی با کیفیت بالا از پایگاه کد کمک کرد، باعث بهبود این مسئله شد. از بین بردن خطرات احتمالی بیشتر با بهروزرسانی خودکار مرورگر اتفاق میافتد که تأثیر عمدهای در کاهش تعداد حملاتی که شامل سایتهای مخرب می شود، دارد، زیرا مرورگر از انجام این حملات جلوگیری میکند.

مانند قبل، گوگل اندروید (۵.۶۲ درصد)، ادوبی فلش (۴.۵۲ درصد)، جاوا (۴.۰۲ درصد) و ادوبی پی دی اف (۳.۹۳ درصد) جایگاههای باقی مانده در آمار را به خود اختصاص دادهاند. سهام آنها تقریباً بدون تغییر باقی ماند و هیچ آسیبپذیری برجستهای برای این پلتفرمها در طول دوره گزارش کشف نشد.

حملههای روی macOS

دوره گزارش به دلیل تعداد زیادی از یافتههای چند پلتفرمی که کاربران سیستمعاملهای مختلف از جمله macOS (Gimmick، SysJoker، Earth Berberoka، TraderTraitor، LuckyMouse، Alchimist) را هدف قرار داده بودند، قابل توجه بود. همچنین شایان ذکر است استفاده از ابزارهای منبع باز در حملات (فریم ورک Sliver که به عنوان یک برنامه جعلی VPN و یک به روز رسانی Salesforce پنهان شده است) و همچنین نسخه جدید XCSSET برای macOS Monterey و Python ۳ – این تروجان پروژه های محیط توسعه Xcode را آلوده میکند و داده ها را از مرورگرها و سایر برنامهها میدزدد.

کد مطلب : 20568

https://aftana.ir/vdcaamnu.49nwi15kk4.htmlaftana.ir/vdcaamnu.49nwi15kk4.html